Ferramentas do usuário

SOCIEDADE

EDIÇÃO Dezembro 2011

Conhecendo um pouco do fenômeno de cyberbullying

Caracterização e recursos para se defender

Na era da informação, o fenômeno social denominado bullying migrou da vida real para a virtual. Neste artigo, descreve-se sua vertente tecnológica, o cyberbullying, enumerando-se algumas de suas manifestações e como se defender delas.

Introdução

O bullying é uma manifestação violenta que se difere da violência como nós a conhecemos, pois se manifesta ao longo do tempo e faz uso intensivo de ofensas morais que podem ser físicas ou não. Trata-se de uma manifestação social que difere de episódios de conflito pontuais envolvendo socos, chutes, mordidas, e puxões de cabelo, os quais são facilmente identificados como atos violentos. Diferentemente, mas não menos violento, o bullying faz uso prolongado e maciço da comunicação (ou informação), tornando mais difícil sua identificação. Assim quando, por repetidas vezes, uma pessoa depõe contra, expõe, denomina, ou mesmo toca alguém sem que haja consentimento – esta pessoa poderá ser considerada um agressor praticante de bullying.

Cyberbullying: bullying sobre veículos de comunicação

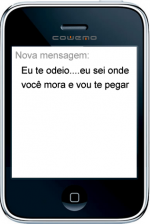

Como a peça chave do bullying são os atos de comunicação, então a internet e os celulares trazem novas perspectivas para os agressores; é o chamado cyberbullying, uma manifestação violenta que usa informação digital com o agravante de ser potencialmente anônima. O cyberbullying ultrapassa as barreiras do bullying tradicional, pois a pessoa agredida pode não se sentir segura nem mesmo dentro de casa, onde continuará recebendo e-mails pela Internet e mensagens de texto em seu celular.

Como a Internet não possui recursos universais para evitar o anonimato, as pessoas podem se passar umas pelas outras em diversas circunstâncias. Neste cenário, alguém pode, por exemplo, se passar por um colega de trabalho e começar a oferecer drogas, ou favores sexuais na Internet. É possível enviar e-mails ameaçando uma pessoa, ou distribuindo algum relato inverídico, tudo sem se identificar. É possível também forjar uma imagem de uma pessoa, e distribuí-la livremente, ou mesmo, distribuir dados pessoais de uma pessoa sem seu consentimento. Outra modalidade ocorre em jogos eletrônicos coletivos, em que um dos participantes decide deliberadamente prejudicar outro jogador sistematicamente. Em resumo, é possível a criação e a disseminação de informações que irão agredir outra pessoa, ainda com pouca chance de punição.

O cyberbullying não se manifesta apenas entre indivíduos do mesmo âmbito, ele também ocorre entre professores e alunos, entre chefes e subordinados, entre cidadãos e autoridades. As interações online mudam facilmente as percepções das pessoas do que é ou não aceitável1; este fato pode contribuir para uma sensação de que os outros indivíduos não são seres humanos reais ou mesmo que as pessoas são onipresentes e estão em todos os lugares.

Como se defender?

Nas redes de relacionamento eletrônicas como o Facebook e o Orkut, o cyberbullying se manifesta como uma extensão do meio social do usuário. O grande número de conexões nessas redes, muitas vezes de pessoas indesejadas agrava o problema. Baseando-se na teoria do Número de Dunbar2 – a qual propõe que somos capazes de nos relacionar, efetivamente, com não mais do que 100 a 250 pessoas, alguns especialistas defendem a limitação do tamanho das comunidades virtuais e do número de contatos em redes sociais. Esta redução faria com que os usuários escolhessem com mais critério os usuários com os quais eles podem potencialmente interagir, reduzindo o problema. Já existem redes sociais funcionando desta maneira, como a GroupMe e a Path, com limites de contatos em torno de apenas 50 amigos. Alternativamente, mesmo em redes mais populares e na amplitude da Internet, há maneiras de se defender, o que difere para adultos e para crianças e adolescentes.

Adultos

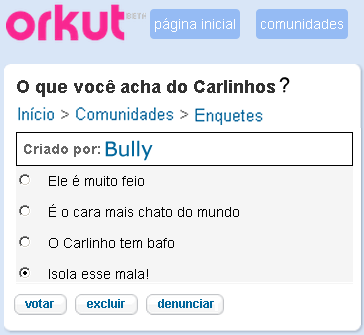

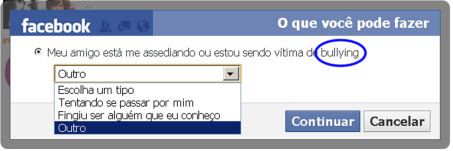

A primeira delas, aplicada em redes sociais, é o bloqueio de potenciais agressores – use este recurso após a primeira ofensa, desencorajando o agressor. Todas as redes sociais têm este recurso que faz com que duas pessoas tornem-se invisíveis uma para a outra dentro da rede. O Facebook, por exemplo, não só permite o bloqueio como também oferece a denúncia explícita de bullying: “Meu amigo está me assediando ou estou sendo vítima de bullying”. Já o Orkut ainda não usa a palavra explícita bullying, mas da mesma maneira permite o bloqueio e a denúncia categorizada como “ódio/violência”, a qual pode ser detalhada como violência, ódio em função raça/religião/grupo, ou ataque pessoal. Ambas as redes sociais possuem equipes para analisar caso a caso e atuar para evitar manifestações agressivas, incluindo a remoção de fotos, textos inadequados e identidades falsas.

No entanto, o simples bloqueio entre dois indivíduos não impede que um agressor continue agindo usando seu nome. Neste caso deve-se procurar auxílio legal. Mais especificamente, por meio de atas notariais, um recurso oferecido em cartórios de registro civil. Se alguém distribuir uma informação agredindo você, em uma comunidade do Orkut, por exemplo, você pode tornar a tela do computador um documento oficial. Dirija-se a um cartório de registros e solicite a ata; um tabelião irá verificar a informação e dar fé do que aconteceu. A ata notarial é uma prova do que ocorreu, mesmo que posteriormente o agressor retire a ofensa3. A única ressalva é o custo, uma ata sai por R$ 278,15 a primeira página, acrescidos de R$ 140,46 por página adicional.

Uma vez que conteúdo ofensivo é disponibilizado na Internet – uma foto comprometedora, por exemplo – a tarefa de excluí-lo definitivamente da rede é praticamente impossível. É possível, todavia, dificultar o acesso a esta informação; o principal recurso para isso é solicitar que os maiores sites de busca Google, Yahoo e Bing, excluam dados dos resultados de busca. Isto pode ser feito em duas modalidades: exclusão de dados pessoais de contato, e exclusão de conteúdo específico. No caso do Google, a ferramenta de busca mais usada no mundo, a exclusão de dados de contato pode ser requisitada a qualquer momento; já a remoção de conteúdo específico é feita de acordo com uma lei estabelecida nos Estados Unidos da América, a Digital Millennium Copyright Act (DMCA)4 de 1998. No entanto, a remoção de conteúdo específico pode exigir suporte legal por meio de mandato judicial.

A má notícia é que evitar a aparição de conteúdo nos sites de busca não é o mesmo que remover este conteúdo da rede, o que provavelmente nunca acontecerá. Como última alternativa, um usuário pode optar por distribuir conteúdo semelhante de maneira a confundir os consumidores deste tipo de informação. Assim, por exemplo, se um agressor divulgou um vídeo ofensivo descrito como “Carlinhos bebendo no carnaval”; o usuário Carlinhos pode começar a distribuir vídeos com exatamente a mesma descrição, mas que tenham conteúdo diferente, como um vídeo público do carnaval da Bahia ou o desfile das escolas de samba no Rio de Janeiro. Quanto mais estes vídeos alternativos forem disseminados, mais diluída estará a presença do vídeo original na rede

Para crianças e adolescentes

Uma das características das vítimas de bullying é a ausência de reação5. No caso dos mais jovens, a reação em geral acontece apenas quando há o suporte de outra pessoa, um familiar, um amigo, um professor, ou uma autoridade. Portanto, a defesa de crianças e adolescentes deve partir de seus responsáveis, por meio de atenção, observação, e comunicação.

Os mais jovens podem estar sendo vítimas de cyberbullying caso:

- apresentem irritação e alteração do humor após o uso da Internet ou do celular;

- demonstrem comportamento de isolamento;

- tenham queda de desempenho na escola;

- expressem o desejo de não ir mais à escola;

- demonstrem tristeza e depressão, características avessas à juventude.

A observação destes fatos pode indicar o bullying já em andamento; antes disso, porém, conversas informativas podem preveni-lo. Crianças e adolescentes precisam (e inconsciente até pedem) que regras sejam estabelecidas. Comunique-se com seus jovens:

- deixe claro seu direito e dever de supervisionar a atividade que eles desenvolvem online;

- determine regras a respeito da idade das pessoas com quem eles podem interagir;

- explique que através da interação online eles podem descobrir coisas boas e ruins e que devem saber lidar com as duas situações;

- ensine-os a lidar, e a reportar a ocorrência de conflitos;

- nunca os culpe por serem vítimas;

- a escola é o ambiente onde o bullying, cibernético ou não, mais frequentemente tem origem, de maneira que a investigação e a atuação dentro do ambiente escolar podem ser necessárias; procure professores, responsáveis, e os pais de outros alunos;

- não espere até que seu filho desenvolva sintomas emocionais severos.

Como regra geral, use sua prerrogativa de pai/mãe: se o seu filho for menor de idade, não dê privacidade de uso da Internet a ele. O computador deve estar sempre acessível à sua inspeção, assim como o celular. Limite as horas de uso destas tecnologias e incentive atividades alternativas, como esportes e cursos extracurriculares. Acompanhe seu filho.

Combata o cyberbullying

O fenômeno de bullying, cibernético ou não, é, como toda forma de violência, uma ameaça ao desenvolvimento da sociedade. Da mesma maneira que quando na história da humanidade decidiu-se que eram necessários mecanismos jurídicos e sociais para inibir a violência física, assim também agora são necessários mecanismos para inibir a violência moral. O cyberbullying é uma forma grave de violência moral e deve ser combatido por todos os cidadãos e instituições. Para mais informações, pesquisas recentes, guias e estatísticas, consulte o sítio Cyberbullying Research Center5.

Recursos

- DONATH, J. Signals in social supernets. Journal of Computer-Mediated Communication, 2007, 13(1), páginas 1-24.

- DUNBAR, R. I. M. Grooming, Gossip, and the Evolution of Language, 1996 Cambridge, MA: Harvard University Press, 242 páginas.

- CONGRESSO NACIONAL BRASILEIRO. Código de Processo Civil, Lei 5869/73, Art. 364.

- 105th UNITED STATES CONGRESS. The Digital Millenium Copyright Act of 1998. U.S. Copyright Office Summary.

- CATALANO, R.; JUNGER-TAS, J.; MORITA, Y.; OLWEUS, D.; SLEE, P.; SMITH, P. K. The nature of school bullying: a cross-national perspective, ISBN 978-0415179843, Londres, Reino Unido, 1999: Routledge Press, página 37.

- HINDUJA S. e PATCHIM, J. Cyberbullying Research Center. Disponível em <http://www.cyberbullying.us/>, acessado em Out/2011.

Sobre os autores

Esta é uma publicação eletrônica da Sociedade Brasileira de Computação – SBC. Qualquer opinião pessoal não pode ser atribuída como da SBC. A responsabilidade sobre o seu conteúdo e a sua autoria é inteiramente dos autores de cada artigo.