A Segurança, a Privacidade e a Inteligência Artificial na Próxima Década

31 de Maio de 2020

31 de Maio de 2020

Artigo escrito por Gabriel Antonio F. Rebello, Lucas C. B. Guimarães, Lucas Airam C. de Souza, Gustavo F. Camilo, Felipe S. Fernandes, Danyel C. dos Santos, Luiz Gustavo C. M. de Oliveira e Otto Carlos M. B. Duarte (Universidade Federal do Rio de Janeiro – UFRJ).

A próxima década deve assistir à maturação e a evolução de diversas tecnologias além da introdução de muitas novas tecnologias que possuem enormes desafios a serem vencidos. A inteligência artificial deverá se constituir na principal ferramenta para vencer os desafios tecnológicos que estão colocados. A segurança e a privacidade terão um papel primordial para o sucesso e a adoção destas novas tecnologias. Este texto foca em apenas três novas tecnologias: a corrente de blocos (blockchain), a comunicação móvel de sexta geração (6G) e o gêmeo digital.

Corrente de Blocos (Blockchain)

A corrente de blocos (blockchain), conhecida por suas aplicações em criptomoedas, tais como o Bitcoin e Ethereum, é uma tecnologia disruptiva que deve revolucionar não somente a tecnologia da informação como também a economia e a sociedade. A corrente de blocos elimina a necessidade de entidades intermediárias como bancos, governos e serviços de Internet como MercadoLivre, AirBnB, eBay, YouTube, entre outras, permitindo uma maior descentralização do mundo atual.

Devido ao uso de técnicas criptográficas, a corrente de blocos possui propriedades que garantem a auditabilidade, a imutabilidade e o não repúdio de todas as transações realizadas por participantes da rede, e são chave para a criação de um ambiente seguro e escalável.

A primeira corrente de blocos foi proposta em 2008 por um misterioso pseudônimo chamado Satoshi Nakamoto em uma lista de correio eletrônico. A criptomoeda Bitcoin, a mais conhecida até hoje, era lançada. Pela primeira vez, depois de mais de 30 anos de estudo sem sucesso, duas partes que não confiam uma na outra ou mesmo que não se conhecem podiam transferir ativos de uma forma segura sem um intermediário.

O problema de uma moeda ou ativo digital é a possibilidade do “gasto duplo,” ou seja, como a moeda é digital eu posso fazer cópias e usar diversas vezes. A proposta inovadora da rede Bitcoin é o consenso probabilístico por prova de trabalho, que requer a solução de um desafio, que possui um alto custo computacional, para garantir o registro de todas as transações em forma de uma corrente sem bifurcações.

Para incentivar o interesse em se gastar recursos energéticos e comprar equipamentos para vencer o desafio, remunera-se muito bem o vencedor do desafio. Assim, foi criado a rede Bitcoin com um consenso por prova de trabalho, uma estrutura em cadeia com a integridade protegida criptograficamente e uma troca de mensagens pseudoanônimas com assinaturas digitais.

Alguns anos depois, em 2014, a criptomoeda Ethereum reutilizou a estrutura de corrente de blocos proposta pelo Bitcoin para criar os contratos inteligentes (smart contracts): mecanismos capazes de executar um programa de forma distribuída e segura sem intermediários. Aplicações ou programas de computador poderiam ser reescritos em forma de contrato inteligente, e seus estados poderiam ser gravados e verificados por qualquer participante da rede. A corrente de blocos passou a ser proposta para prover segurança em diversas aplicações, como, por exemplo, virtualização da rede, garantir privacidade de dados dos pacientes de assistência médica, controle de acesso em Internet das coisas, armazenamento seguro e distribuído de arquivos, entre outras.

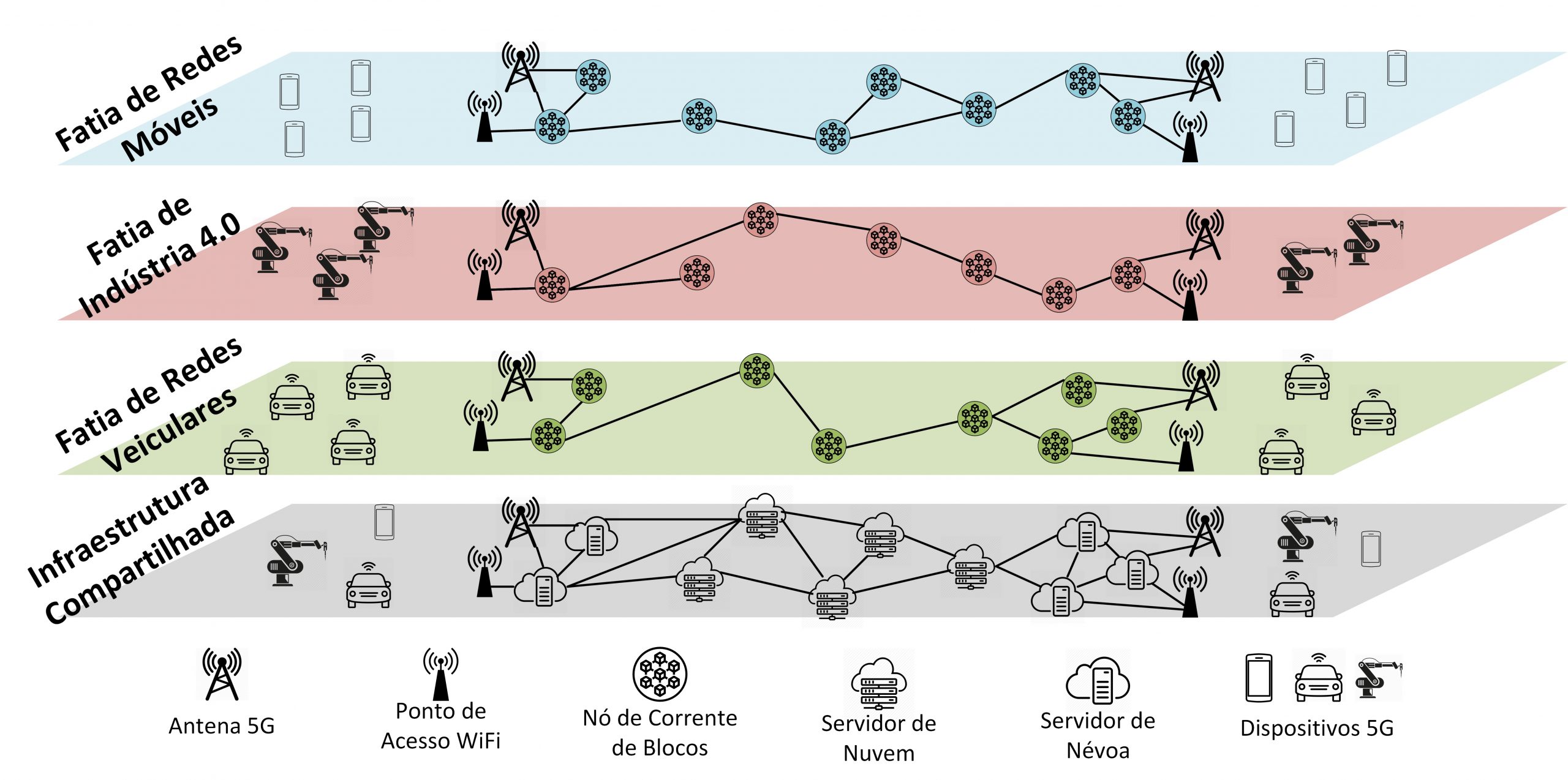

Figura 1 – Fatias de rede isoladas através de corrente de blocos em uma infraestrutura física compartilhada. Cada fatia de rede é adaptada às necessidades de um caso de uso.

Um exemplo do uso de corrente de blocos na área de segurança é para assegurar o controle de acesso e o compartilhamento de dados num cenário de Internet das Coisas (Internet of Things – IoT). Nesse caso, os dispositivos possuem baixa capacidade de armazenamento e por isso transferem seus dados para uma nuvem, o que também transfere para a nuvem a responsabilidade de controlar o acesso dos dados de um usuário. Ademais, o operador da nuvem passa a ter acesso aos seus dados privados.

A estrutura distribuída e imutável da corrente de blocos pode ser usada para armazenar as permissões de acesso de cada usuário aos dados. Dessa forma, o proprietário pode verificar na corrente de blocos quem possui permissão de acesso e mantém o controle sobre os próprios dados sem confiar na nuvem. O proprietário dos dados também pode comercializar seus dados de maneira automática através de contratos inteligentes.

Outra aplicação é a garantia de segurança na virtualização de redes. Diferente de hoje, em que se contrata serviços de Internet baseado apenas na velocidade da conexão e limite de dados, no futuro as redes serão contratadas de acordo com os requisitos necessários a cada aplicação. Por exemplo, se um usuário deseja contratar um serviço de Internet para o seu carro inteligente, o serviço será alocado em uma “fatia” de rede isolada que possui baixa latência para atender às necessidades das conexões entre veículos. Nesse caso, como ilustrado na Figura 1, a corrente de blocos garante segurança ao processo de fatiamento da rede ao registrar de maneira imutável e pública todas as operações realizadas pelos provedores de Internet. Assim, um possível erro ou ação maliciosa de um provedor seria facilmente identificável com uma consulta à corrente de blocos. Isto provê maior transparência tanto para o cliente que contrata o serviço quanto para os provedores concorrentes que devem colaborar para criar redes fim-a-fim.

A corrente de blocos também pode sofrer ataques de segurança e deve ser protegida. Nas correntes de blocos do Bitcoin e do Ethereum, o poder computacional de um participante é diretamente proporcional às chances de vencer o desafio criptográfico. Dessa maneira, um participante que possui mais de 50\% do poder computacional da rede tem mais chances de vencer o desafio criptográfico e manipular informações sobre transações. Esse ataque é chamado de ataque de 51\% ou ataque de maioria.

Outro problema é a possibilidade de os nós da rede não estarem no mesmo estado. As transações aceitas por parte da rede podem ser inválidas para outra. A solução é esperar uma hora para os nós convergirem para o mesmo estado. Assim, apesar de suas diversas aplicações, ainda existem desafios relacionados a ataques à corrente de blocos que devem ser resolvidos para possibilitar sua adoção em massa no futuro. Outras correntes de blocos com outros tipos de consenso também estão sendo propostas e também possuem ataques de segurança específicos.

A provisão de segurança nos contratos inteligentes também apresenta desafios. Em 2016, um contrato inteligente da corrente de blocos do Ethereum que apresentava uma vulnerabilidade na função de retirar dinheiro foi atacado, perdendo a quantia equivalente a 170 milhões de reais na época do ataque. Esses problemas são geralmente relacionados a erros na lógica de programação dos programas sendo executados e já existem propostas do uso de inteligência artificial para garantir contratos sem bugs.

Comunicação Móvel de 6a Geração (6G)

A comunicação de 6a geração (6G) é outro grande desafio para os próximos dez anos. A nova geração será caracterizada por mais banda passante e a incrível baixa latência da ordem do milissegundo.

Devido à saturação do espectro de frequência será necessária a exploração do espectro de altas frequências de 0.06–10 Terahertz (THz), que possui uma forte atenuação da propagação do sinal. Assim, as comunicações devem se restringir a distância muito curtas, da ordem do metro, por causa das restrições de potência dos transceptores de estado sólido.

Na sexta geração, o uso do agregado de milhares de nano antenas, ultra massivo de múltiplas entradas múltiplas saídas (Ultra-Massive Multiple Input Multiple Output – UM MIMO), deve evoluir para milhões de antenas que podem ser encapsuladas em poucos milímetros quadrados (por exemplo, 1024 elementos em 1 mm2 a 1 THz). Portanto, as comunicações sem fio deverão ser ultra diretivas do tipo dispositivo-a-dispositivo (Device-to-Device – D2D).

As técnicas de virtualização e softwarização devem ser estendidas para oferecer cada vez mais flexibilidade, programabilidade e automaticidade nas comunicações. As redes definidas por software, a virtualização das funções de rede e o fatiamento horizontal e vertical das redes são exemplos do uso da virtualização nas comunicações.

O provimento de segurança se impõe em diversos aspectos. Como garantir o isolamento das redes virtuais? Como evitar os canais laterais (side-channels)? Como garantir a quem responsabilizar por um problema ou falha ou a não entrega da qualidade do serviço contratado?

As redes veiculares representarão uma parte importante do tráfego de dados móveis, pois já em 2025 são estimados 340 ExaBytes (Exa- 1 bilhão de Giga) de tráfego relativo a comunicações veiculares de um total de 500 ExaBytes de dados móveis. É importante ressaltar que um veículo pode ser associado a uma antena e um nó de rede que se move, e que uma coleção de veículos pode ser vista com uma rede em malha na qual os nós são móveis, ou seja, redes em movimento (moving networks).

Hoje, as antenas celulares são fixas e a comunicação sem fio permite o acesso de dispositivos móveis à Internet através destes pontos de acesso fixos e confiáveis. O núcleo da Internet é formado por roteadores fixos confiáveis. A mobilidade hoje se restringe aos dispositivos de extremidade.

Diferentemente do que temos atualmente, a Internet se comportará como redes em movimento com comunicações diretas do tipo dispositivo-a-dispositivos (D2D) a curta distâncias e alta velocidade. Ou seja, as redes em movimento é um cenário bem mais complexo de garantir alguma segurança, pois não há mais garantia de que os carros agindo como nós roteadores são entidades confiáveis agindo de forma correta. Os carros podem provocar ataques de encaminhamento de mensagens ao não encaminharem mensagens vindas de outros carros ou encaminharem seletivamente as que lhe interessam, podem atrair mensagens de outros carros e as destruírem, podem enviar mensagens falsas para seus vizinhos, entre muitas outras possibilidades de ataques. Sistemas de autenticação e segurança escaláveis para atender a estrutura massiva de conectividade é um desafio.

Há propostas de uso de corrente de blocos e inteligência artificial para realizar sistemas distribuídos e inteligentes de gerenciamento e orquestração de recursos facilitando e até automatizando a tomada de decisões. O uso de contratos inteligentes é outra proposta de automatização segura da rede 6G.

A Internet das coisas evoluirá bastante na rede móvel de sexta geração. Os dados de sensores deverão ser mais utilizados para prover melhores serviços e mais adaptados aos usuários. Os sensores que as pessoas devem portar, que hoje se restringem ao relógio e ao telefone inteligente, devem aumentar e com isto cresce a preocupação com a privacidade.

Devido a preocupação com a centralização e a privacidade, há uma proposta de aprendizado de máquina federado distribuído, no qual os dados em vez de serem enviados para entidades centralizadoras permanecem no dispositivo para o treinamento local do modelo. Assim, somente o modelo treinado, e não os dados pessoais em si, é enviado para ser tratado junto aos modelos de outros sensores para se obter uma versão global.

Gêmeos Digitais

A terceira tecnologia é a de gêmeos digitais (digital twins), muito impulsionada pela Indústria 4.0 como um avanço significativo na forma como as empresas poderão desenvolver, avaliar e aprimorar os seus produtos.

O gêmeo digital refere-se a uma réplica digital completamente fiel de serviços, processos, pessoas, sistemas e dispositivos físicos que pode ser usada como um modelo digital capaz de fornecer todas as perspectivas e dados importantes sobre o original. A ideia de réplica, ou gêmeo, já era usada pelo programa Apollo da NASA que construiu dois veículos espaciais para o espelhamento das condições do veículo no espaço na sua réplica na Terra.

Hoje, os gêmeos digitais são bem mais avançados que simples réplicas, pois procuram se basear nas técnicas de inteligência artificial para simular cenários e perspectivas, pensar e agir de forma autônoma e com isto acelerar o desenvolvimento de um produto, melhorar sua eficiência, diminuir e prever panes, sinalizar condições anômalas, criar novas oportunidades de negócios entre outras.

A fabricante de carros Tesla Motors cria um gêmeo digital de cada carro que vende, atualizando o software com base nos dados do sensor de veículos individuais, e posteriormente carregando estas atualizações em seus produtos. Esse processo de desenvolvimento de software orientado a dados permite uma alocação de recursos mais eficiente e uma experiência do usuário significativamente melhor para o proprietário do veículo.

A Petrobrás criará um gêmeo digital da Plataforma P-50, que opera no campo de Albacora Leste, na Bacia de Campos. O gêmeo digital da plataforma ficará em terra e receberá dados em tempo real da plataforma que fica em alto-mar. Assim, será possível navegar na unidade virtual evitando riscos para o trabalhador e para os equipamentos.

Os gêmeos digitais podem ser utilizados em produtos, fábricas e também na cadeia de suprimentos. Um dos maiores projetos nesse sentido é o da IBM com o Porto de Rotterdam, que mesmo com mais de 600 anos se tornará o primeiro porto com gêmeo digital até o fim da década. Seu gêmeo digital será utilizado para determinar o melhor posicionamento, ordem de atracagem e saída de navios, aumentando a segurança e reduzindo o tempo de operação.

A tecnologia de gêmeos digitais está sendo vista como fundamental na área de segurança, pois será possível monitorar possíveis ataques ao sistema real e possivelmente evitá-los. Um sistema de detecção de intrusão não se limitará a classificar e identificar os ataques, mas poderá atuar no gêmeo digital de forma verificar os falsos positivos e estimar os danos que poderiam ser causados.

O projeto do gêmeo digital deve garantir a completa robustez a ataques, assim como garantir a integridade, veracidade e validade de todos os dados que chegam aos gêmeos digitais dos sensores que compõem o sistema.

Sobre os autores

Gabriel Antonio F. Rebello, Lucas C. B. Guimarães, Lucas Airam C. de Soouza, Gustavo F. Camillo, Felipe S. Fernandes, Danyel C. dos Santos e Luiz Gustavo C. M. de Oliveira são alunos e Otto M. B. Duarte é Professor Titular e Bolsista de Produtividade em Pesquisa do CNPq, Nível 1A (nível máximo), na Universidade Federal do Rio de Janeiro (UFRJ), Programa de Engenharia Elétrica e Departamento de Eletrônica (COPPE), Grupo de Teleinformática e Automação (GTA). A equipe do GTA tem longo histórico de pesquisa na área de segurança de redes no Brasil.

Como citar esse artigo:

Rebello, G. A. F. et al, 2020. A Segurança, a Privacidade e a Inteligência Artificial na Próxima Década. SBC Horizontes. ISSN: 2175-9235. Disponível em: https://horizontes.sbc.org.br/index.php/2020/05/31/a-seguranca-a-privacidade-e-a-inteligencia-artificial-na-proxima-decada/